Сжатие баз данных 1С:Предприятие в MS SQL Server Промо

Тема сжатия баз данных 1С в настоящий момент довольно часто обсуждается. Достоинства сжатия известны – уменьшение размера базы данных, уменьшение нагрузки на дисковую подсистему и некоторое ускорение выполнения тяжелых операций чтения/записи. Из недостатков – небольшое увеличение нагрузки на процессоры сервера СУБД за счет расхода ресурсов на компрессию/декомпрессию данных. Но при использовании в качестве MSSQL и DB2 (за Oracle и PostgreSQL не скажу, т.к. не знаю) есть один «подводный камень» — при выполнении реструктуризации происходит декомпрессия новых таблиц и индексов. Происходить это может как при выполнении обновления конфигурации с изменением структуры метаданных, так и при выполнении тестирования и исправления ИБ (реиндексация пересоздает только индексы, а реструктуризация – и таблицы, и индексы). «Проблема» кроется в том, что признак сжатия устанавливается индивидуально для каждой таблицы и индекса.

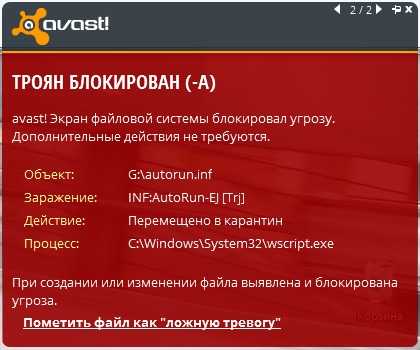

Признаки заражения системы

Как правило, большая часть autorun вирусов, при своей деятельности, блокируют те или иные функции системы, при помощи которых пользователь может как-либо противостоять угрозе. Самые основные из них:

- При попытке запустить диспетчер задач Windows появляется сообщение «Диспетчер задач отключен администратором».

- При попытке запустить редактор реестра Windows появляется сообщение «Редактирование реестра запрещено администратором системы».

- На дисках создается скрытый файл autorun.inf, а при удалении создается снова.

- Невозможно открыть или удалить файл autorun.inf. Windows сообщает, что доступ к файлу невозможен. Это типичное проявление активности червя worm win32 autorun.

- При попытке открытия диска открывается диалог«Выберите программу для открытия этого файла»

- При попытке открытия диска он стал открываться в отдельном окне;

- Из меню Проводника Сервис исчез пункт Свойства папки.

Активация автоматического запуска через редактор реестра

Если после всех проведенных мероприятий автозапуска флешки в Windows 10 и 7 все равно нет, тогда поможет третий способ – настройка через реестр. Он похож на предыдущий вариант, но требует особой внимательности. «Авторан» можно активировать вручную с применением сторонней утилиты или без нее. Сначала рассмотрим стандартный виндоусовский способ без загрузки ПО.

Чтобы сделать это, требуется:

- Открыть меню «Пуск», вписать в строку слово «regedit» и кликнуть файл редактора консоли «exe».

- Подготовить страховочную копию всего реестра. Это настоятельно рекомендуется сделать для возврата системы к прежнему состоянию в случае сбоя. В панели инструментов находим «Файл/Экспорт». Даем имя файлу и сохраняем его в любом видном месте или просто на рабочем столе.

- Левая половина окна отведена под менеджер базы данных.

В нем требуется перейти по такому пути: «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer».

Внимательно посмотрите на параметры в правой стороне окна. Скриншот выше – образец системы с включенным автозапуском. Так должно быть и у вас. Если, помимо этих объектов, есть другие с названием «NoAutorun» или «DisableAutorun», или схожие по названию – удалите их.

Защищаемся от вирусов с внешних носителей (Antirun)

Теперь расскажу о втором способе защиты, а именно путем установки программы «Antirun». Дело в том, что у утилиты замечательный функционал, специально предназначенный для нашей задачи, а именно, она:

- контролирует подключение USB-устройств

- автоматически распознает запускаемые объекты

- позволяет безопасно открыть или извлечь устройство

- позволяет удалить autorun-файл и запускаемый им объект

- полностью отключает автоматический запуск, повышая безопасность

- отображает информацию о свободном месте на диске

Скачать оную можно, скажем, по этой ссылке. Программка полностью бесплатна, поддерживает русский язык и вообще представляет собой маленький праздник души (проста, симпатична, минималистична и тп).

Установка предельно проста и на ней я останавливаться не буду.

Что касается использования, то там тоже нет ничего сложного. Программка будет висеть в трее и наблюдать за подключением внешних носителей, оповещая Вас о наличии какой-либо гадости на оных:

![]()

![]()

Либо отсутствии этой самой гадости.

Само собой, при обнаружении будет предоставлена возможность удалить зловредное нечто и безопасно использовать флешку, либо же сразу извлечь оную и с позором выгнать её хозяина, попутно сжигая его носитель на костре и пританцовывая с бубном ![]()

Включение через консоль управления политик

Этот метод вполне доступен для среднестатистического юзера и может помочь, если по различным причинам автозапуск флешки в Windows 7 не работает. Тут все просто:

- Открываем меню «Пуск», после чего в строке для поиска прописываем «gpedit.msc». Жмем на появившийся файл консоли.

- В появившемся интерфейсе консоли идем по пути «Административные шаблоны/Компоненты Windows/Политики автозапуска». Нас интересует пункт «Отключить автозапуск» ‒ делаем два клика по ней.

- Во всплывшем окне ставим галочку напротив «Отключить» в верхнем левом углу и подтверждаем кнопкой «ОК».

На тот случай, если у вас возникла путаница – объясняем: эта служба создана для отключения «авторана». Мы своими действиями деактивировали ее и сняли блокировку. Вышеописанный метод применим и к системам на Windows 10.

Настройка реестра автозагрузки утилитой reg organizer

Теперь мы рассмотрим эти же действия, применив удобную программу для обслуживания ПК отечественной разработки ‒ «Reg Organizer».

- Запускаем программу и выбираем пункт верхней панели: «Инструменты/Редактор реестра».

- В строку поиска копируем нужный путь, кликаем «Перейти» и производим изменения согласно плану, описанному выше.

Если было замечено странное поведение системы после изменений и перезагрузки, например, вылеты или замирание экрана, то вы всегда сможете откатить назад все действия. Кликните дважды мышкой по файлу заранее подготовленной копии реестра и нажмите «ОК». После перезагрузите компьютер.

USB_Tool 1.3

Разработчик: AoN (А.Ю. Шабалин). Размер дистрибутива: 675 Кбайт. Условия распространения: Freeware. Веб-сайт:

По умолчанию программа USB_Tool не ведет лог выполненных защитных мероприятий, но вы можете активизировать этот параметр в ее «Опциях». Достоинством этого приложения является то, что оно позволяет реанимировать большой список параметров и сервисов ОС Windows в случае вирусной атаки. В его меню «Настройка ОС / Восстановление ОС» вы сможете буквально одним щелчком мыши вернуть возможность пользоваться стандартной функцией «Восстановление системы», а также штатным установщиком приложений Windows Installer в случае их утраты под воздействием вредоноса. По силам программе USB_Tool восстановить опцию загрузки системы в «Безопасном режиме», а также видимость скрытых файлов, если эти и многие другие системные опции будут заблокированы в результате вирусной атаки

Предусмотрен и режим «Быстрого восстановления», пользоваться которым нужно осторожно

![]()

Равно как и возможностью отключения некоторых функций майкрософтовской системы, дабы ими не смог воспользоваться злоумышленник. В частности, на закладке «Настройка ОС» вы можете запретить открытие «Редактора реестра», «Диспетчера задач», контекстного меню Проводника и отказаться от много другого, что грозит стать средством воздействия на систему со стороны хакеров. По той же причине при содействии команд в разделе «Поддержка устройств USB» отключите, если в том возникнет необходимость, съемные диски, аудиоустройства и принтеры.

Собственно, главная задача USB_Tool, как следует из ее названия, и есть обеспечение безопасности ПК при использовании такого рода носителей цифровых данных. Хотя по умолчанию контролирует она на всякий случай и стационарные диски тоже. Если данная программа обнаружит подозрительный autorun.inf, то сразу же предложит его удалить. Можно, хотя и нежелательно, отказаться от обращений, выбрав «Автоматическую обработку». В этом случае утилита сама в соответствии с заданными вами в «Опциях» параметрами удалит или переименует сомнительный объект. Разрешается также задать вариант «Пропустить», но его активизация равносильна отказу от защиты от autorun-вирусов, что делать, естественно, не следует. Не стоит и отказываться от функции создания в «Карантине» резервной копии стираемого autorun.inf. Она пригодится, если будет удален совершенно безобидный его вариант, которым вы хотели бы пользоваться.

![]()

Если же режим автозапуска не нужен, откажитесь от него нажатием кнопки «Применить» в нижней части окна на странице «Иммунизация». Второй вариант доступен в верхней половине этой закладки — там пользователю предлагается заблокировать саму возможность появления в корневом каталоге дисков файла autorun.inf. Для этого, как и вышеупомянутая программа Ninja Pendisk!, USB_Tool создаст неудаляемый каталог с соответствующим названием. Подготовить его утилита может и на локальных, и на съемных носителях. При необходимости от этого вида защиты и отключения автоматического запуска файлов вы можете отказаться, воспользовавшись кнопками «Отменить». Делать это, понятно, не стоит, поскольку ПК окажется незащищенным от autorun-вредоносов.

Что представляет собой «автозапуск»

Это функция, позволяющая быстро и без каких-либо действий со стороны человека запускать программу, находящуюся на съёмном устройстве. Изначально она была разработана только для DVD и CD. Тогда как сейчас она может запускаться автоматически, даже при подключении смартфонов. Например, для носителей с фильмами и музыкой загружается проигрыватель, для чистого диска — софт записи, для фотографий — программа просмотра и т.д. Если на съёмном накопителе содержатся разнотипные файлы, тогда выскакивает окно с предложением нескольких действий.

Суть функции заключается в том, что в корневой папке сменного носителя нужно создать для флешки autorun.inf. Это файл, в котором содержится команда на автоматический запуск определённой программы. Включённый накопитель система обязательно проверит на наличие этого файла и, если найдёт, то, не делая лишних запросов, запустит его. Этим же пользуются и многие вирусы. Но существует хороший способ обезопасить съёмное оборудование — это создать для флешки autorun— файл. В этом случае вредоносная программа не сможет сама прописать его, так как он уже существует и тем самым не запустится при подключении устройства к компьютеру.

ВАЖНО. Многие создатели вирусов знают этот трюк и могут легко удалить этот файл со сменного носителя

Поэтому к вопросу о заражении вирусами оборудования стоит подходить более серьёзно.

Основы использования функции «Автозапуск»

- Следует знать, что авторан для флешки сам по себе не содержит вредоносный код, а имеет лишь ссылку на уже имеющийся файл с вирусом из интернета.

- Также вредоносные утилиты прописываются в папку Autorun при копировании с расширением .inf, .bat, .exe, .pif, .ini, .cmd и др.

- Нельзя сразу запускать файл или группу файлов авторун. Необходимо открыть их с помощью софта для просмотра (например, блокнот) и проверить на вирусы.

- Если при копировании данных помимо нужной информации обнаружен autorun, то его следует удалить. А если он не удаляется или исчезает, а через минуту создаётся заново, значит, компьютер заражён.

- Также для отключения функции можно использовать различные оптимизационные программы (твикеры). Но лучше это делать вручную, для большей безопасности.

https://youtube.com/watch?v=qmM7kXvHynE

Включение через «панель управления» или «параметры»

Простейший способ активировать функцию «автозапуск» в ОС Windows 7 – использовать системное меню «Панель управления». Делаем так, как описано ниже.

- Переходим в «Пуск/Панель управления/Оборудование и звук» и кликаем на раздел «Автозапуск».

- Ставим галочку напротив «Использовать автозапуск для всех носителей и устройств». Также можно указать индивидуальные параметры запуска для любого сопрягаемого с ПК устройства. Внизу окна жмем «Сохранить».

Автозапуск флешки на Windows 10 активируется еще проще.

- Открываем «Пуск/Параметры» и выбираем подменю «Устройства».

- Нажимаем на «Автозапуск» и переключаем верхний флажок в положение как на скриншоте.

Тут пользователю доступны отдельные профили для различного рода устройств: смартфонов, планшетов, съемных Flash-носителей, видеокамер, карт памяти SD и прочих гаджетов. Параметры для подключенных девайсов имеют различия. Таким образом, можно запретить автозапуск для USB-накопителей, но разрешить для DVD-привода или наоборот.

Стоит отметить, что включение данного режима на «десятке» возможно и через панель управления. Оно производится аналогично вышеописанному способу для Windows 7.

СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке

но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

(естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела

4. Нелишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно? ![]()

Что такое Autorun.inf и зачем он нужен?

Autorun.inf – это файл, который автоматически запускает установку драйверов, приложений, программного обеспечения с накопителя. И изначально был создан для того, чтобы облегчить жизнь простого пользователя, когда тот, например, решит переустановить Windows. Безусловно, авторан полезен, если использовать его по назначению.

Но, как говорится, нет худа без добра… Есть горе-программисты, которые создают вирусы и с помощью Autorun.inf их распространяют. И чаще всего это осуществляется через разнообразные портативные устройства хранения информации, которые как раз и выступают в качестве носителя компьютерного паразита.

Отсюда следует, что сам файл автозапуска абсолютно безвреден и устанавливает лишь то, что было в нём прописано.

Непробиваемая защита

Самая лучшая защита на флешке — запрет записи на хардварном уровне. Некоторое время назад у многих флешек такой переключатель был по умолчанию, но сейчас производители отошли от этой практики. Зато почти на всех карточках Secure Digital (SD) переключатели по-прежнему есть. Поэтому могу предложить непробиваемый вариант: купи такую карточку и компактный картридер, и в случае малейшего подозрения ставь переключатель в положение «read only». К тому же, картридер еще наверняка тебе пригодится (чтобы помочь скинуть фотографии красивой девушке, которая в панике бегает по офису в поисках провода от фотоаппарата).

Степан «STEP» Ильин

Отключение автозапуска в Windows 10

Для отключения автозапуска в Windows 10, войдите в меню «Пуск» => «Параметры» => «Устройства». В окне параметров откройте вкладку «Автозапуск».

В настройке «Автозапуск» (использовать автозапуск для всех носителей и устройств) переведите переключатель в положение «Отключено».

Разнообразие системы вредоносного ПО весьма значительно. И с каждым типом вирусов необходимо бороться своим методом. В этом статье мы разберемся только с одним типом «зловредов», почти традиционной практикой среди вирусов стала запись в автозагрузку. Схема действия вредоносной программы по пунктам такова:

Вы редактируете рабочий документ с флеш-накопителя на уже «зараженном» домашнем ПК.

Вирус прописывается в автозагрузку вашей флешки, и после того, как вы приносите флеш-накопитель на другой компьютер, сразу при установке накопителя в USB-разъем происходит заражение другого ПК. Скорее всего, такой механизм распространения был предусмотрен, чтобы обходить защиту где установлен надежный фаерволл, но системный администратор не позаботился о локальной безопасности рабочих ПК и сотрудники могут приносить какие угодно съемные носители.

Распространение подобных программ обусловлено тем, что по умолчанию в системе Windows XP/7/Vista автозагрузка со съемных носителей разрешена. Сделано это скорее для удобства пользователя. Но этому случаю больше подходит поговорка К счастью, эту уязвимость легко закрыть соответствующими настройками, если вы задались вопросом о том, как отключить автозапуск флешки и избавиться от еще одной проблемы в Windows. Для систем разных поколений (Windows XP/Vista и Seven) эта процедура немного различается. Итак, приступим.

В системе Windows XP (в Windows 2000 и семействе Server все выполняется по тому же принципу) надо зайти в Удобнее всего действовать через скрипт gpedit.msc, запускаемый из меню «Пуск > Выполнить». Там следует выбрать подраздел а в нем «Административные шаблоны», где должен присутствовать подпункт «Система». Вам нужен параметр политики под наименованием «Отключить запуск». По умолчанию он не задан, следует задать ему значение «Выключен» и выбрать из выпадающего меню «Всех дисководах», а потом нажать «OK». Теперь ставим флеш-накопитель в разъем и убеждаемся, что ничего не запускается. Вот вы и решили проблему, как флешки. Более ни один вирус, распространяющийся таким образом, не потревожит вас.

В семействе операционных систем Windows 7 (исключая Basic и Home редакции, где все делается предыдущим способом или через реестр) эта операция немного отличается в сторону еще большего удобства того, как отключить автозапуск флешки. Ведь разработчики компании Microsoft во многом учли слабые места систем предыдущего поколения. Пожалуй, самое главное из них — неудобное расположение достаточно важных настроек, к которым относится поэтому несложный вопрос о том, как отключить автозапуск флешки Windows 7, решается быстро. Надо просто зайти в пункт меню «Автозапуск» иконки «Все элементы панели управления», которая, очевидно, находится в «Панели управления». Убираем галочку «Использовать автозапуск для всех носителей и устройств», нажимаем «Сохранить». Для вступления изменений в силу понадобится перезагрузить компьютер.

На этом можно было бы закончить наше повествование, если бы не существовало еще одного универсального способа отключения автозапуска. Конечно же, речь пойдет об использовании редактора реестра. Настройки, касающиеся автозапуска, разбросаны в трех разных местах. Во-первых, отключаем CD-ROM, если есть, ведь этот компонент системы считается устаревшим и во многих ПК, включая настольные системы и нетбуки, он не используется вовсе. Для этого задаем значение (0) параметру Autorun, находящемуся в кусте SYSTEM (в подразделе HKEY LOCAL MACHINE) по следующему пути: CurrentControlServices > Services > CD-ROM.

Ninja Pendisk!

Разработчик: Nuno Brito (Ninjapendisk.com) Размер дистрибутива: 764 Кбайт. Условия распространения: Freeware. Веб-сайт:

Крайне нежелательно отключать в контекстном меню защитные опции еще в одном хранителе флешек — программе Ninja Pendisk!, у которой нет графической оболочки. Имеются в виду блокирование автозагрузки (Disable Autoplay) на ранее подключавшихся переносных устройствах и последующая их иммунизация (Automatic Clean), чтобы они не были заражены вредоносами где-либо еще. Если вторая функция будет неактивна, утилита Ninja Pendisk! все равно предложит провести мероприятие по защите флешки на будущее. Заключается оно в создании папки с названием Autorun.inf.

Что касается очистки носителя от уже имеющихся потенциально опасных данных, то с их списком можно ознакомиться в файле конфигурации, в разделе . Если вы чувствуете себя знатоком в области компьютерной безопасности — добавьте в него с помощью «Блокнота» или любого другого используемого по умолчанию текстового редактора еще какие-то угрозы, которые могут поразить ваш ПК при подключении к нему зараженной флешки

Но проводить подобные манипуляции могут лишь очень опытные пользователи, потому что в случае ошибки Ninja Pendisk! ненароком сотрет что-то полезное и важное. При сокращении же списка опасных файлов защитная утилита может, наоборот, пропустить вредонос, который по умолчанию стерла бы без проблем

Восстановление данных после удаления вирусов с флешки

После лечения накопителя необходимо восстановить имеющуюся на нем информацию. Созданные вирусами на накопителе ярлыки надо удалить – они ничего не содержат. Все записанные папки выглядят полупрозрачными – это показатель того, что они были заражены. Их надо сделать видимыми. Для этого можно воспользоваться Total Commander:

- запустите утилиту;

- откройте «Конфигурации»;

- откройте раздел «Содержимое панелей»;

- отметьте «галочкой» пункт «Показывать скрытые файлы»;

- кликните «ОК».

![]()

Теперь надо вернуть папкам видимость с помощью свойств папок:

- кликните по папке правой кнопкой мыши;

- зайдите в пункт «Свойства»;

- уберите «галочку» напротив слова «скрытый».

Обратите внимание: чтобы увидеть эти папки, надо предварительно включить функцию отображения скрытый объектов. Если такие действия не сработали есть еще один способ избавиться от вирусов на флешке:

Если такие действия не сработали есть еще один способ избавиться от вирусов на флешке:

- создайте на флешке текстовый файл 1.bat;

- вбейте в нем команду «attrib -s -h /d /s»;

- запустите файл.

Время работы зависит от объема информации на съемном диске (от 5 до 10 минут). После этого папки примут стандартный вид.

Если все перечисленные шаги не привели вас к нужным результатам, надо обратиться в сервисный центр. Инженеры компании Storelab имеют опыт работы со съемными носителями, проведут диагностику и излечат флешку от вирусов, сохранив на нем все имеющиеся данные.

Autorun-вирус. Признаки заражения флешки.

Следует заметить, что наличие файла автозапуска на CD диске или флеш накопителе, не всегда указывает на его заражение вирусом. Например на CD-диске с игрой, наличие такого файла указывает скорее всего на то, что на диске присутствует инсталлятор игры. Но все же, наличие файла autorun.inf на флешке (mp3-плеере, цифровой камере или другом цифровом носителе) скорее должно вызвать у вас подозрение, так как в большинстве таких случаев с большой долей вероятности это означает, что на флешку проник autorun-червь.

Вот вам пример зараженного съемного диска:

autorun.inf jwgkvsq.vmx

![]()

На рисунке мы видим скрытый файл autorun.inf и скрытую папку RECYCLER. Из открытого программой «блокнот» файла автозапуска видим, что в нем прописан запуск файла по названием jwgkvsq.vmx (worm win32 autorun) из папки с флешки под названием RECYCLER. Эти файлы невозможно увидеть, при стандартной настройке Windows. Чтобы иметь возможность видеть скрытые файлы и папки делаем следующее:

Жмем Пуск —> далее Панель управления —> далее Параметры папок (в XP «Свойства папок»). В открывшемся окошке переходим во вторую вкладку «Вид«. Здесь в самом конце, внизу переставляем кнопку с «не показывать скрытые файлы, папки и диски» на «показывать скрытые файлы, папки и диски«.

Теперь мы не пропустим скрытые файлы и папки. Если вы увидели на флешке файл autorun.inf попытайтесь его открыть. Если при такой попытке система выдает сообщение о том, что доступ к файлу невозможен, то велика вероятность заражения системы вирусом worm autorun, который заблокировал доступ к этому файлу.

Инструкция

Уровень сложности: Легко

Что вам понадобится:

- Флешка зараженная autorun вирусом

- Компьютер или то что читает флешки с возможностью работать с файлами и папками

- Total Commander

- Внимательность

1 шаг

Для начала нам нужно отключить главную уязвимость в windows (!) автозапуск сменных носителей. Увы, мне не раз приходилось лицезреть, как закушавшиеся системные администраторы в силу своей ленивости или пофигизмости, не могут просто экспортировать с одного настроенного компьютера 3 параметра реестра в файл .reg и установить все эти параметры на всех компьютерах, чтоб не докучали эти авторан вирусы.

Переходим собственно к отключению этого автозапуска:

Вариант 1) создаем reg файл с таким содержимым

Windows Registry Editor Version 5.00

“AutoRun”=dword:00000000

“NoDriveTypeAutoRun”=dword:000000b1

“NoDriveTypeAutoRun”=dword:000000b1

Вариант 2) Пуск>выполнить…>gpedit.msc>конфигурация пользователя>административные шаблоны>система>отключить автозапуск (выбрать метку “включен” и в выпадающем меню отключить автозапуск на… выбрать “всех дисководах”>ok

то же самое можно проделать и в меню “конфигурация компьютера” когда вы ввели в строке выполнения gpedit.msc

2 шаг

Все, теперь вирусы нам не страшны, можно смело заходить на флешку, однако некоторые вирусы ухитряются замаскироваться под папки, а основные папки и файлы с супер скрытыми атрибутами, а наши папки нечто иное как “моя папка.exe” конечно это заметно, если у вас отображаются расширения файлов…

Так что открываем Total Commander и открываем нашу флешку первое, что мы должны увидеть это файл autorun.inf и какой-то левый исполнительный exe файл со случайным названием, если вы не помните что такой у вас имелся, то смело его удаляйте вместе с autorun.inf

3 шаг

Удалили, теперь учтем то что я писал в прошлом шаге про вирусы которые маскируются под папки типа “моя папка.exe”, если такие красоты имеются то читаем дальше, если нет то пропускаем этот шаг. Если в корне флешки вы увидели ваши папки с скрытым атрибутом и с красным восклицательным знаком на папке это значит папки с супер скрытым атрибутом, значит выделяем все наши папки и наши файлы удерживая shift и нажимая стрелку вниз, после выбираем меню файлы>изменить атрибуты>отметить “обрабатывать содержимое каталогов” и снять все галочки или квадратики со всех 4-х атрибутов и нажать ок

теперь трудная работа (ее можно предоставить антивирусу) такие вирусы которые создают себя под видом папки копируются (!) во все папки и подпапки (у меня както была подобная ситуация когда мне пришлось удалить с флешки столько этих вирусов с названием папок сколько у меня было папок на флешке, а их было немало, около 1700) так что берем и удаляем все файлы exe с названиями папок в каждой директории (возможно каждого файла). (прим. “мой файл.doc.exe”)

4 шаг

Обычно авторан вирусы прячутся в папках с корзиной (типа выкинутые) а файл autorun обращается к ее содержимому к конечному вредоносному файлу.

Корзина может иметь имя настоящей корзины RECYCLER и иметь соответствующую иконку мусорной корзины или папку с произвольным названием но с опять таки с иконкой папки этой же корзины, тогда заходим в нее там будут подпапки типа S-1-5-21-1957994488-963894560-1177238915-1005 нужно прочесать их все и удалить все имеющиеся .exe файлы (мне часто в училище приходилось встречать вирус который прятался в мусорке под именем moje.exe) потом можно снести всю папку RECYCLER и ей подобные (примечание, можно конечно сразу удалить папку RECYCLER или те которые с иконкой мусорной корзины, однако это не всегда получается из-за того что либо сам windows не дает удалить ее или есть директория которая имеет запрещенные символы в имени)

Самое важное это помнить содержимое вашей флешки, потому что если среди ваших папок с русскими названиями появится папка к примеру с именем “ime” то ее нужно точно удалять

Если у вас не было вируса который создает себя с именем папки и ее иконкой то нужно обратить внимание на все папки со скрытым атрибутом, в них тоже могут содержаться вредоносные файлы

Вот собственно мы и удалили вирусы в самых распространенных местах и предотвратили заражение от подобных вирусов.

Иногда вирусы создают и свои папки или заимствуют название файла и иконку у другой программы, тогда уже нужно проверить флешку антивирусом однако мне такие не встречались это только догадки.

Проверка с помощью антивируса

Когда возникает подозрение на наличие вируса на флешке, стоит как можно быстрее устранить эту проблему и сохранить информацию в безопасности. Для того чтобы удалить вирус с флешки, придется воспользоваться компьютером. Однако главное условие – это наличие мощной антивирусной системы с актуальными вирусными базами.

Avast! Free Antivirus

Бесплатная антивирусная система с активными обновлениями вирусных баз. Проверка и защита в Аваст выполняется в автоматическом режиме. Самостоятельно проверить и очистить флешку от вирусов можно следующим образом:

- Открыть приложения. Выбрать вкладку «Защита» — «Антивирус».

- После этого выполнить «Другое сканирование».

- Появится окно «Просканируйте ПК» — «Сканирование USB».

ESET NOD32 Smart Security

Подходит для ноутбуков и планшетов, ведь имеет небольшой размер и нагрузку на систему. Для проверки флешки на вирусы с помощью NOD32 нужно:

- Выбрать «Сканирование компьютера», а потом просканировать съемные носители.

- После завершения процедуры всплывет окно, где указано количество возможных угроз, которые легко удалить.

Способы изменения пароля Вконтакте

Kaspersky Free

Это бесплатный антивирус, который подойдет для работы на любом компьютере. «Вылечить» флешку от вирусов с помощью Касперского можно, если придерживаться следующей инструкции:

- Открыть программу и выбрать «Проверка».

- Выбрать надпись: «Проверка внешних устройств», а после этого «определить устройство».

- Запустить проверку, нажав на соответствующую кнопку.

Malwarebytes

Утилита, которая используется в основном для борьбы с рекламными и другими вредными программами на ПК. Процедура «лечения» в Malwarebytes следующая:

-

Выбрать «Проверка». Нужно настроить выборочную проверку.

- Выбрать нужные объекты для проверки и начать операцию.

- Дождаться завершения, и обезвредить угрозы при их наличии.

McAfee Stinger

McAfee Stinger прекрасно борется с вирусами, но и не тормозит работу системы. Избавиться от вирусов можно следующим образом:

- Установить программу и нажать «Customize my scan».

- Выбрать нужное для проверки устройство и клацнуть левой кнопкой на «Scan».

- Программа выполнит сканирования и выдаст в конце отчет о проведенной работе.

Dr.Web CureIt

Dr.Web CureIt – еще одна отличная альтернатива для проверки и защиты системы от вирусного воздействия. Антивирусную базу нужно постоянно обновлять до последней версии. Чтобы выполнить обнаружение и удаление вирусов, стоит придерживаться следующей инструкции:

- Открыть: «Выбрать объекты для проверки».

- Выбрать системный диск или флешку, где требуется проверка.

- Отметить нужные сектора, и начать проверку.

- Подождать завершения операции.

- Если программа отобразила наличия вирусов, то их нужно «Обезвредить».

- По завершению процесса появится сообщения, которое сообщит о результатах операции и эффективности.

AVZ

Антивирусное обеспечение, которое быстро находит вирусы, устраняет сбои в работе ОС. Для работы c AVZ нужно сначала выполнить установку и настройку программы, после чего:

- Запустить программу и выбрать файлы для проверки. Для устранения проблем сразу «Выполнить лечение» и отметить галочкой. Запустить сканирования.

- После завершения можно запустить «Мастер поиска и устранения проблем», чтобы ликвидировать возможные последствия влияния вируса.

-

Выбрать «Все проблемы» и начать проверку. Устранить возможные проблемы.

Чистка компьютера с помощью AdwCleaner

Защищаемся от вирусов с внешних носителей (AVZ)

Глобально, есть два пути: программный (установка и использование утилиты Antirun) и ручной, т.е путём изменения системных настроек (отключение автозагрузки, используя AVZ). Каким из них воспользоваться — решайте сами. В принципе можете сразу и тем и тем, но не факт, что эффективность будет выше.

Начнем с первой части, а именно с использования AVZ в целях отключения загрузки с внешних носителей.

-

- Распаковываем архив с ней куда-нибудь, куда вам удобно

- Следуем в папку, куда мы распаковали программу и запускаем avz.exe. Жмем «Файл» — «Мастер поиска и устранения проблем».

![]()

- Выставляем «Категория: Системные проблемы» и «Степень опасности: Все проблемы», а затем жмем кнопочку «Пуск». Если раньше Вы никаких хитрых действий не делали, то программа найдет четыре нужных нам (помимо прочих) пункта, а именно:

- Разрешен автозапуск с HDD

- Разрешен автозапуск с сетевых дисков

- Разрешен автозапуск с CD-ROM

- Разрешен автозапуск со сменных носителей

Все эти пункты мы с Вами методично отмечаем галочками (по желанию можете не ставить галочку, связанную с CD-ROM, если Вам критична автозагрузка с оных) и жмакаем в «Исправить отмеченные проблемы»

После оной операции рекомендую перезагрузить компьютер.